* 공단에서 실기 문제와 답은 공개하지 않습니다. 포스팅한 자료는 응시하신 분들의 기억으로 복원된 문제와 가답안이므로 실제 문제나 정답과 다를 수 있습니다.

* 시나공 시리즈 기출문제를 참고로 작성되었습니다.

* 2020년 문제가 개편됨에 따라 알고리즘 문제는 제외시켰습니다.

* 전산영어 문제는 한글로 번역시켜 출제했습니다.

* 출처를 남긴 스크랩은 허용되나, 2차 가공 및 출처를 남기지 않은 재배포와 상업적 이용은 금지합니다.

* 오탈자 및 풀이 오류 발견 시 댓글 남겨주시면 수정하도록 하겠습니다.

1. 다음은 피보나치 수열의 합계를 구하는 프로그램을 Java 언어로 구현한 것이다. 프로그램을 분석하여 그 실행 결과를 쓰시오.

public class Problem {

public static void main(String[] args) {

int a, b, c, sum;

a = b = 1;

sum = a + b;

for(int i = 3; i <=5; i++)

{

c = a + b;

sum += c;

a = b;

b = c;

}

System.out.println(sum);

}

}답안 : 12

해설

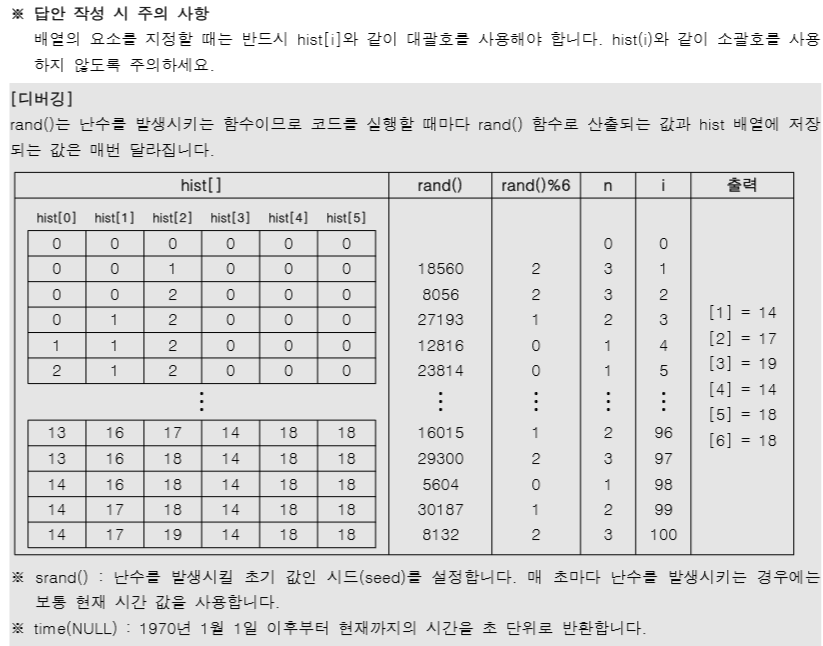

2. 다음은 6면 주사위를 100번 굴려서 나온 각 면의 수를 배열에 저장하여 출력하는 알고리즘을 C언어로 구현한 <코드>이다. 프로그램을 분석하여 괄호 ( ① ), ( ② )에 가장 적합한 답을 쓰시오.

<코드>

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

main(){

int hist[6] = { 0, };

int n, i = 0;

srand(time(NULL));

do {

i++;

n = rand() % 6 + 1;

hist[ ( ① ) ] += 1;

} while (i < 100);

for (i = 0; i < 6; i++)

printf("[%d] = %d\n", i+1, ( ② ));

}답안 : ① n - 1 ② hist[i]

해설

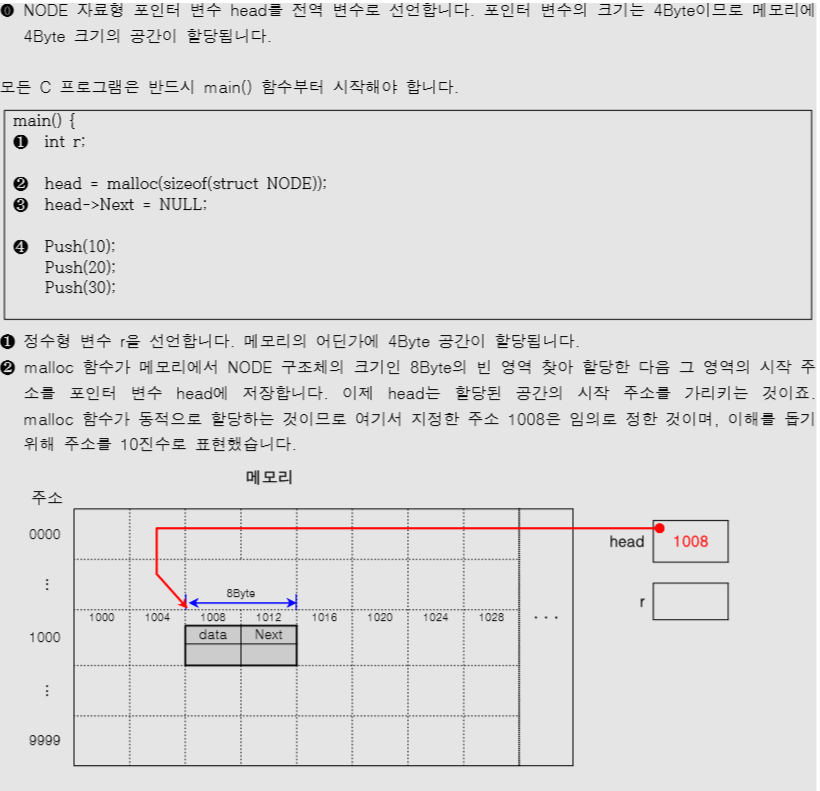

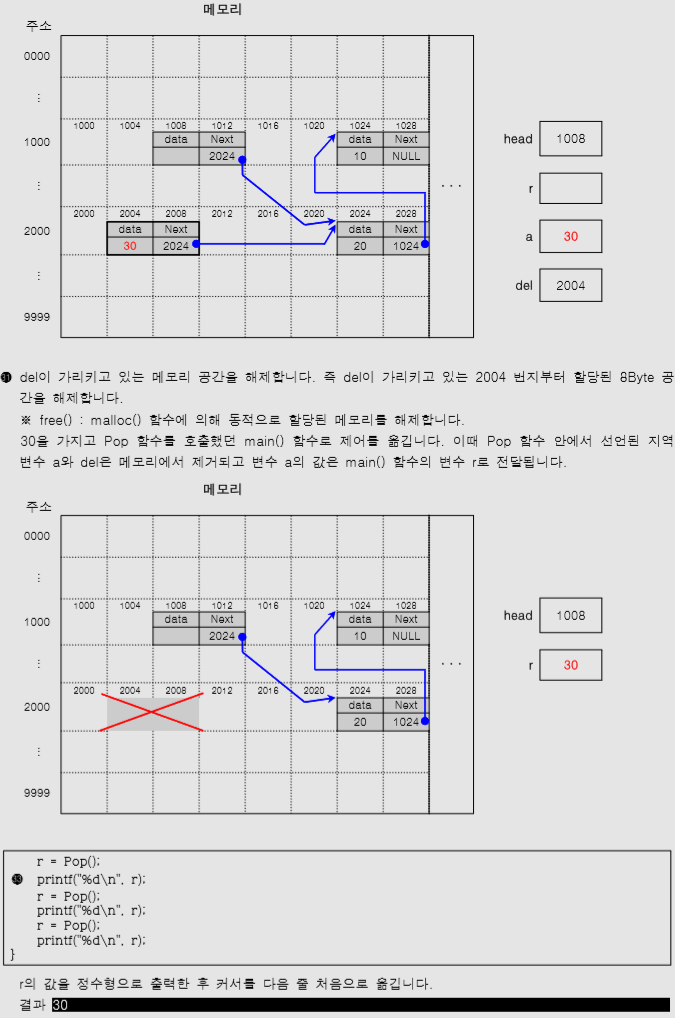

3. 다음은 연결 리스트를 활용하여 스택 구조를 C언어로 구현한 것이다. <출력>과 <코드>를 보고 괄호 ( ① ), ( ② )에 가장 적합한 답을 쓰시오.

<출력>

| 30 20 10 |

<코드>

#include <stdio.h>

#include <stdlib.h>

struct NODE {

int data;

struct NODE *Next;

};

struct NODE *head;

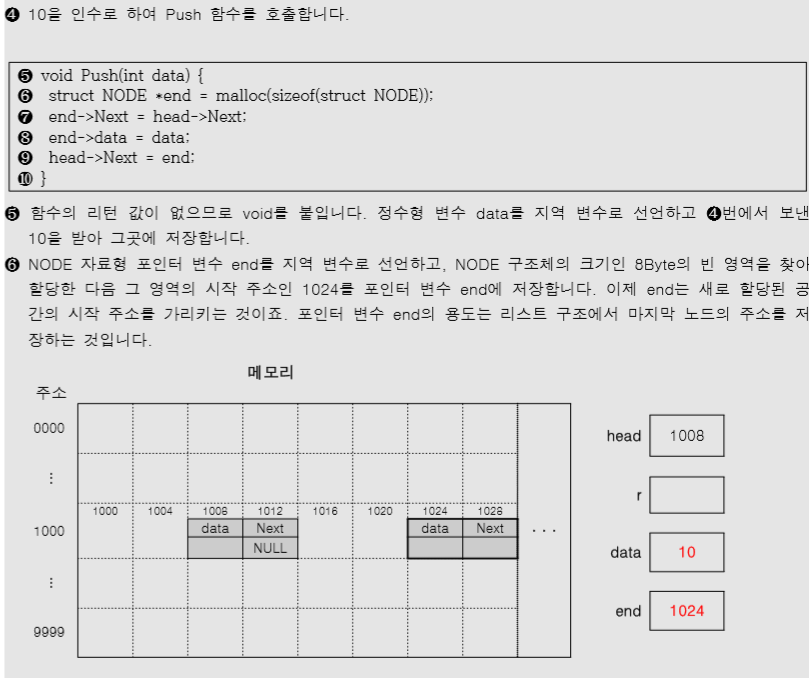

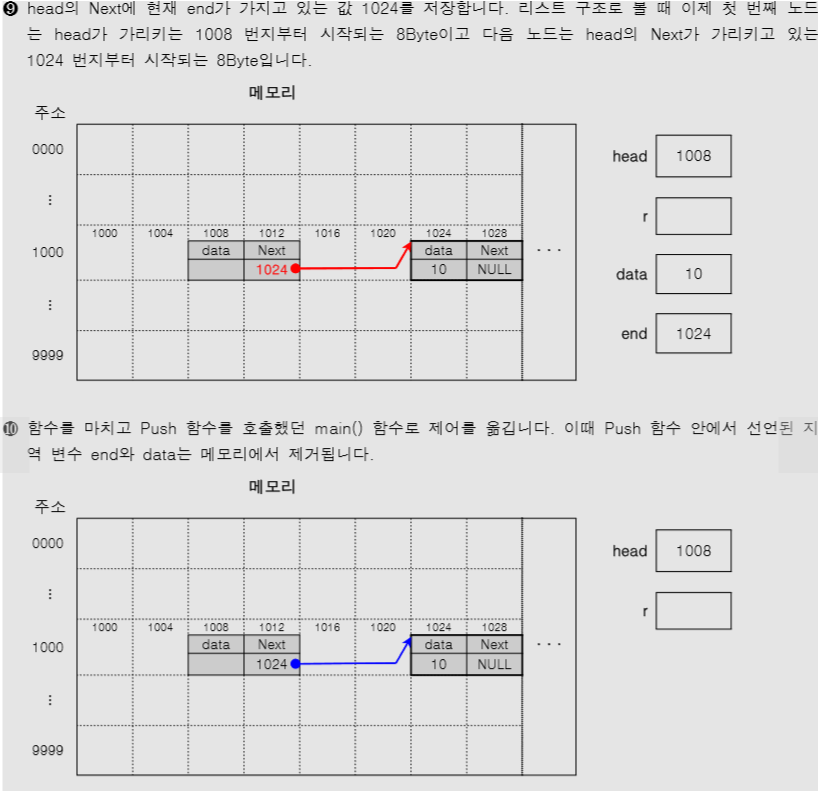

void Push(int data){

struct NODE *end = malloc(sizeof(struct NODE));

end->( ① ) = head->( ① );

end->data = data;

head->( ① ) = end;

}

int Pop() {

int a;

sruct NODE *del = head->( ① );

head->( ① ) = del->( ① );

a = del->data;

free(del);

return a;

}

main() {

int r;

head = malloc(sizeof(struct NODE));

head->( ① ) = NULL;

Push(10);

Push(20);

Push(30);

r = ( ② );

printf("%d\n", r);

r = ( ② );

printf("%d\n", r);

r = ( ② );

printf("%d\n", r);

}답안 : ① Next ② Pop()

해설

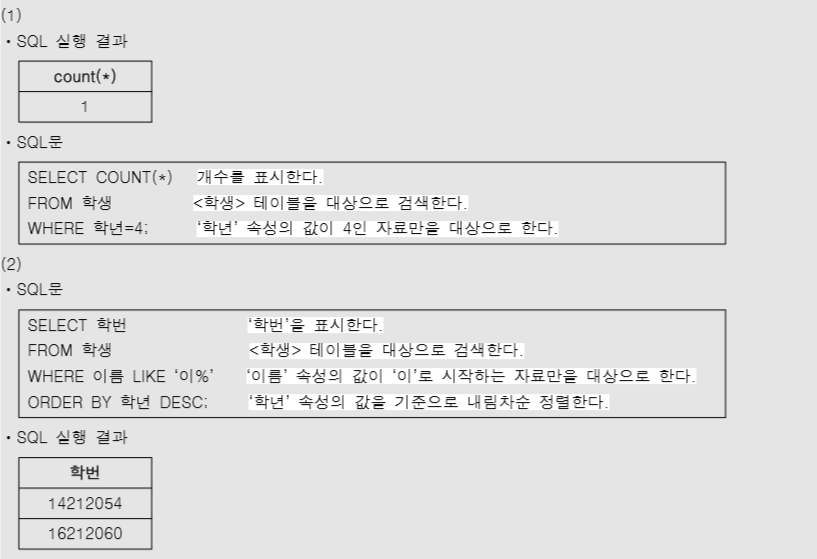

4. <학생> 테이블을 참고하여 다음의 각 질문에서 요구하는 답을 쓰시오.

(1) 다음 SQL문의 실행 결과로 표시되는 레코드의 개수를 쓰시오.

| SELECT COUNT(*) FROM 학생 WHERE 학년=4; |

(2) <학생> 테이블에서 이름이 '이'로 시작하는 학생들의 학번을 검색하되, 학년을 기준으로 내림차순으로 출력하는 SQL문을 쓰시오.

답안

(1) 1

(2) SELECT 학번 FROM 학생 WHERE 이름 LIKE '이%' ORDER BY 학년 DESC;

* 답안 작성 시 주의 사항

대, 소문자를 구분하지 않습니다. 단 스펠링이 하나라도 틀렸을 경우 부분 점수 1도 없는 오답으로 처리된다는 것을 잊지마세요.

해설

5. 다음 관계형 데이터 모델과 관련된 다음 설명에서 괄호 (①) ~ (⑥)에 가장 적합한 답을 쓰시오.

관계형 데이터 모델은 데이터를 테이블(Table) 또는 릴레이션(Relation)의 구조로 표현하는 논리적 데이터 모델이다. 관계형 데이터 모델에서는 데이터를 원자 값(Atomic Value)으로 갖는 이차원의 테이블로 표현하는데, 이를 릴레이션이라 한다. 릴레이션의 구조는 물리적인 저장 구조를 나타내는 것이 아닌 논리적 구조이므로 다양한 정렬 기준을 통하여 릴레이션을 표현할 수 있다.

릴레이션은 구조를 나타내는 릴레이션 스키마(Relation Schema)와 실제 값들인 릴레이션 인스턴스(Relation Instance)로 구성된다. 릴레이션의 열을 속성 또는 ( ① )(이)라 하고, 행을 ( ② )(이)라 한다. 릴레이션에서 하나의 ( ① )이(가) 취할 수 있는 같은 타입의 원자(Atomic)값들의 집합을 ( ③ )(이)라고 한다. ( ③ )은(는) 실제 ( ① ) 값이 나타날 때 그 값의 합법 여부를 시스템이 검사하는 데에도 이용된다.

- ( ① ) : 데이터베이스를 구성하는 가장 작은 논리적 단위이며, 파일 구조상의 데이터 항목 또는 데이터 필드에 해당한다. <학생> 릴레이션의 '학번', '이름', '학년', '신장', '학과'가 여기에 속한다.

- ( ② ) : 릴레이션을 구성하는 각각의 행을 말하며, ( ① )의 모임으로 구성된다. 파일 구조에서 레코드와 같은 의미이다. <학생> 릴레이션의 '15501', '홍길동', '2', '170', 'CD'가 하나의 ( ② )(이)다.

- ( ③ ) : <학생> 릴레이션에는 표시되지 않았으나 '학년'에 1~4의 숫자 값만을 저장하도록 제한해 두었다면 이것이 ( ③ )이(가) 된다.

- ( ④ ) : 데이터베이스에서 아직 알려지지 않거나 모르는 값으로서 '해당 없음' 등의 이유로 정보 부재를 나타내기 위해 사용하는, 이론적으로 아무것도 없는 특수한 데이터를 말한다. <학생> 릴레이션에서 '장보고' 학생의 데이터 중 비어있는 '신장'과 '학과'의 값이 이에 해당한다.

- ( ⑤ ) : ( ① )의 수를 의미하는 용어로, <학생> 릴레이션에서 ( ⑤ )은(는) 5다.

- ( ⑥ ) : ( ② )의 수를 의미하는 용어로, <학생> 릴레이션에서 ( ⑥ )은(는) 4다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① 애트리뷰트, Attribute, 컬럼, Column

② 튜플, Tuple, 로우, row

③ 도메인, Domain

④ 널, NULL

⑤ 차수, 디그리, Degree

⑥ 카디널리티, Cardinality, 기수, 대응수

6. 병행 제어와 관련한 다음 설명에서 괄호 (①) ~ (③)에 가장 적합한 답을 쓰시오.

병행 제어(Concurrency Control)란 다중 프로그램의 이점을 활용하여 동시에 여러 개의 트랜잭션을 병행 수행할 때, 동시에 실행되는 트랜잭션들이 데이터베이스의 일관성을 파괴하지 않도록 트랜잭션 간의 상호 작용을 제어하는 기술이다. 데이터베이스의 공유와 시스템의 활용도를 최대화하고, 데이터베이스의 일관성을 유지하며, 사용자에 대한 응답시간을 최소화하기 위한 목적으로 사용된다.

병행 제어 기법의 종류 중 하나인 로킹(Locking)은 주요 데이터의 액세스를 상호 배타적으로 하는 것을 의미한다. 즉 트랜잭션들이 어떤 로킹 단위를 액세스하기 전에 Lock(잠금)을 요청해서 Lock이 허락되어야만 그 로킹 단위를 액세스할 수 있도록 하는 기법이다. 로킹 단위는 병행 제어에서 한 번에 잠금할 수 있는 단위로 데이터베이서, 테이불, 레코드, 필드 등이 사용될 수 있다. 로킹의 종류에는 공유 로크(S, Shared Lock), 배타 로크(X, Exclusive Lock), 의도 로크(I, Intention Lock), 의도 공유 로크(IS, Intention-Shared Lock), 배타 의도 로크(IX, Intention-Exclusive Lock), 공유 의도 독점 로크(SIX, Shared and Intention-Exclusive Lock)가 있다.

로킹과 관련된 다음 내용에 대해 맞으면 O, 틀리면 X로 답란에 쓰시오.

- 트랜잭션 T1이 데이터 항목 x에 대해 배타 잠금(Exclusive Lock)을 설정할 경우, 트랜잭션 T2는 데이터 항목 x에 대하여 읽기(read) 연산은 물론 기록(write) 연산도 수행할 수 없다. ( 답란 1 )

- 로킹 단위가 크면 잠금 수가 작아 관리하기 쉽지만 공유성 수준이 낮아지고, 로킹 단위가 작으면 잠금 수가 많아 관리하기 복잡하지만 공유성 수준이 높아진다. ( 답란 2 )

또 다른 병행 제어 기법 중 하나로 ( 답란 3 ) 기법은 직렬성 순서를 결정하기 위해 트랜잭션 간의 처리 순서를 미리 선택하는 기법들 중에서 가장 보편적인 방법이다. 트랜잭션과 트랜잭션이 읽거나 갱신한 데이터에 대해 트랜잭션이 실행을 시작하기 전에 시간표(Time Stamp)를 부여하여 부여된 시간에 따라 트랜잭션 작업을 수행하는 기법이다. 교착 상태가 발생하지 않는 것이 특징이다. 예를 들어, 트랜잭션이 시스템으로 들어오면 그 때의 시스템 시간 값이 그 트랜잭션의 ( 답란 3 )이(가) 된다.

답안

(답란 1) O

(답란 2) O

(답란 3) 타임 스탬프 또는 Time Stamp

7. 다음 정보 보호 및 보안과 관련한 다음 설명에서 각 지문 ① ~ ⑤에 가장 적합한 답을 쓰시오.

① 침 설계회사인 APM(Advanced RISC Machine)에서 개발한 기술로, 하나의 프로세스(processor) 내에 일반 애플리케이션을 처리하는 일반 구역(normal world)과 보안이 필요한 애플리케이션을 처리하는 보안 구역(secure world)으로 분할하여 관리하는 하드웨어 기반의 보안 기술이다. 이 기술을 적용한 프로세서를 사용하면 결제, 인증서, 기밀문서 등과 같이 보안이 필요한 데이터들을 취급하는 애플리케이션을 외부 공격에 노출하지 않고 운영체제(OS) 수준에서 안전하게 보호하는 것이 가능하다.

② 양자 통신을 위해 비밀키를 분배하고 관리하는 기술로, 두 시스템이 암호 알고리즘 동작을 위한 비밀키를 안전하게 공유하기 위해 이 시스템을 설치ㅏ여 운용하는 방식으로 활용된다. 키 분배를 위해 얽힘(Entanglement) 상태 또는 단일 광자를 이용하는 방법을 사용한다.

③ 다양한 IT 기술과 방식들을 이용해 조직적으로 특정 기업이나 조직 네트워크에 침투해 활동 거점을 마련한 뒤 때를 기다리면서 보안을 무력화시키고 정보를 수집한 다음 외부로 빼돌리는 형태의 공격을 말한다. 공격 방법에는 내부자에게 악성코드가 포함된 이메일을 오랜 기간 동안 꾸준히 발송해 한 번이라도 클릭되길 기다리는 형태, 스턱스넷(Stuxnet)과 같이 악성코드가 담긴 이동식 디스크(USB) 등으로 전파하는 형태, 악성코드에 감염된 P2P 사이트에 접속하면 악성코드에 감염되는 형태 등이 있다.

④ 시스템 및 정보의 보안 요건 중 하나이다. 인가받은 사용자는 언제라도 사용할 수 있다는 것을 의마하는 것으로, 사용자로부터 사용 요구가 들어왔을 때 하드웨어나 소프트웨어가 지정된 시스템 기능을 수행할 수 있는 능력을 말한다.

⑤ 스마트폰 이용자가 도난당항 스마트폰의 작동을 웹사이트를 통해 정지할 수 있도록 하는 일종의 자폭 기능이다. 이 기능을 통해 스마트폰의 불법 유통, 도난이나 분실을 어느 정도 막을 수 있다. 원격 잠김, 개인 정보 삭제 기능 등이 있으며, 단말기의 펌웨어나 운영체제에 탑재된다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① 트러스트존, TrustZone

② 양자 암호 키 분배, QKD, Quantum Key Distribution

③ 지능형 지속 위협, APT; Advanced Persistent Threats

④ 가용성, Availability

⑤ 킬 스위치, Kill switch

8. 신기술 동향과 관련된 다음 설명에서 각 지문 ① ~ ⑤에 가장 적합한 답을 쓰시오.

① 초정밀 반도체 제조기술을 바탕으로 센서, 액추에이터(actuator) 등 기계구조를 다양한 기술로 미세 가공하여 전기기계적 동작을 할 수 있도록 한 초미세 장치이다. 일반적으로 작은 실리콘 칩 위에 마이크로 단위의 작은 부품과 이들을 입체적으로 연결하는 마이크로 회로들로 제작되며, 정보기기의 센서나 프린터 헤드, HDD 자기 헤드, 기타 환경, 의료 및 군사 용도로 이용된다. 최근의 초소형이면서 고도의 복잡한 동작을 하는 마이크로시스템이나 마이크로머신들은 대부분 이 기술을 사용한다.

② 인터넷 이용자들이 만들어가는 온라인 백과사전인 위키피디아(Wikipedia)와 경제학을 의미하는 이코노믹스(economics)의 합성어로, 소수에 의해 좌지우지되었던 기존의 경제 구조에서 탈피하여 대중의 지혜화 지성이 지배하는 경제를 의미한다. IT기술의 발달로 전 세계 대중들의 대규모 협업이 가능해지면서 참여,공유,개방을 기초로 하여 이와 같은 경제 패러다임의 변화가 나타나고 있다. 대표적인 사례로는 컴퓨터용 운영체제 리눅스(Linux)가 있다.

③ Web(웹)과 Alcoholism(알코올 중독증)의 합성어로서 일상생활에 지장을 느낄 정도로 지나치게 인터넷에 몰두하고, 인터넷에 접속하지 않으면 불안감을 느끼는 것으로 인터넷 중독증, 또는 인터넷 의존증이라고 한다.

④ 엔스크린(N screen)의 한 종류로, TV 방송 시청 시 방송 내용을 공유하며 추가적인 기능을 수행할 수 있는 스마트폰, 태블릿PC 등을 의미하며 세컨드 스크린(second screen)이라고도 불린다. 이용자는 IP(Internet Protocol)망을 통해 TV와 스마트폰, PC 등을 연결하여 시청 중인 방송 프로그램의 관련 정보, 가수의 영상(VOD), 음원(AOD) 등을 이용하는 것이 가능하며, 소셜TV와 같이 시청 중에 SNS를 통해 다른 사람들과 의견을 공유할 수 있다.

⑤ 2015년 국제 전기 통신 연합(ITU, International Telecommunication Union)에서 선정한 5세대 이동 통신(5G, Fifth Generation)의 공식 명칭이다. 일반적으로 이동통신 시장에서 사용하는 3세대(3G), 4세대(4G)라는 용어를 ITU에서 IMT-2000, IMT-Advanced로 사용한다. 2GHz 이하의 주파수를 사용하는 4G와는 달리, 26, 28, 38, 60GHz 등에서 작동하는 밀리미터파 주파수 대역을 이용하여 최대 20Gbps의 전송속도를 제공하는 것이 가능하다. ITU-R은 최고 전송속도(PDR, Peak Data Rate) 이외에도 여러 가지 최소 기술 성능 요구 사항을 발표했는데, 여기에는 500km/h의 이동속도, IMT-Advanced(4G)의 3배에 달하는 주파수의 효율, 종단 간 1ms 이하의 지연시간(Iatency), 1㎢ 내 사물 인터넷(IoT) 기기를 연결할 수 있는 대규모 사물 통신(mMTC), 사용자 체감 전송속도 100Mbps 이상 등이 있다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① 멤스, MEMS, Micro Electro Mechanical System

② 위키노믹스, Wikinomics

③ 웨바홀리즘, Webaholism

④ 컴패니언 스크린, Companion screen

⑤ IMT-2020, International Mobile Telecommunications-2020

10. 다음 업무 프로세스와 관련된 다음 설명에서 괄호 (① )~ (⑤)에 가장 적합한 답을 쓰시오.

( ① )은(는) 기업의 목표와 요구사항을 효과적으로 지원하기 위해 IT(정보기술) 인프라 각 부분의 구성과 구현 기술을 체계적으로 기술하는 작업이다. 기업의 최고 정보 책임자(CIO; Chief Information Officer)가 효율적인 IT 인프라와 전략의 확보 차원에서 조직의 업무 활동과 IT 간의 관계를 현재와 미래에 추구할 모습으로 체계화한 청사진이다.

( ② )은(는) 생산, 판매, 자재, 인사, 회계 등 기업의 전반적인 업무 프로세스를 하나의 체계로 통합 및 재구축하여 관련 정보를 서로 공유하고 이를 통해 신속한 의사결정 및 업무 수행이 가능하도록 도와주는 전사적 자원 관리 패키지 시스템이다. 정보기술 측면에서 최신 정보기술을 수용하며, 업무 측면에서는 산업별 선진 최적 프로세스를 내장하여 전사적 정보 관리 및 업무 프로세스 혁신을 지원할 수 있는 패키지 시스템이다.

( ③ )은(는) 기업 내에 운영되는 여러 종류의 플랫폼(DBMS, OS 등) 및 ( ② ), SCM, CRM ㄷ등의 애플리케이션들을 통합하고 유기적으로 처리할 수 있는 기반 기술을 통칭한다. 기존 방식은 각 시스템 간의 인터페이스 요구를 Point-to-Point 방식으로 연결했기 때문에 실제적인 정보 공유 및 통합 관리가 불가능하고, 유지보수가 어려웠으나 ( ③ )은(는) 기업 내 애플리케이션들을 유기적으로 연결시켜 업무 프로세스들을 최대한 단순화, 자동화하고, 여러 시스템 간의 실시간 정보 조회가 가능하도록 한다.

( ④ )은(는) 1980년대 미국 스탠퍼드대 윌리엄 밀러 교수가 ( ④ ) 강좌를 개설한 것이 효시다. 기업 경쟁력 강화를 위해 기술적인 영역과 경영 원리를 구분하여 관리하던 기존의 사고를 버리고 이 두 가지를 연결한다는 개념이다. 죽 기술 분야에서 도출된 지식을 바탕으로 경영을 한다는 것이다.

( ⑤ )은(는) 고객이 체감하는 서비스 수준을 향상시킬 목적으로 콜센터나 인터넷을 통해 접수되는 고객의 의견이나 불만사항을 접수부터 처리까지 실시간으로 관리하고 평가하는 고객 관리 시스템이다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① EA, Enterprise Architecture

② 기업 자원 관리, ERP, Enterprise Resource Planning

③ 기업 애플리케이션 통합, 전사적 응용 통합, EAI, Enterprise Application Integration

④ 기술 경영, MOT, Management Of Technology

⑤ VOC, Voice Of Customer

11. 다음 전산영어와 관련한 다음 설명에서 괄호 (①) ~ (③)에 가장 적합한 답을 쓰시오.

① 이 용어(은)는 노드에 연결하기 위해 공공 회선을 사용함으로써 구성되는 망이다. 예를 들어, 데이터를 전송하기 위한 매체로서 인터넷을 사용한 망을 구성하도록 해주는 시스템이 많이 있다. 이러한 시스템은 승인된 사용자만 해당 망에 접근하도록 하고 데이터를 가로챌 수 없도록 하기 위하여 암호화 및 여타 보안 메커니즘을 사용한다.

② 이 용어(은)는 인터넷(Internet)과 같은 인터넷 프로토콜 네트워크를 통해 음성 통신과 멀티미디어 세션을 구현하는 전달 기법, 통신 프로토콜, 방법론, 기술의 집합이다. 자주 접할 수 있는 용어 중 이것과(와) 같은 뜻으로 종종 사용되는 것으로는 IP 전화, 인터넷 전화, 광대역 음성 통신, 브로드밴드 전화, 광대역 전화 등이 있다.

③ 이 용어(은)는 데이터의 안전한 배포를 활성화하거나 불법 배포를 방지하여 인터넷이나 기타 디지털 매체를 통해 유통되는 데이터의 저작권을 보호하기 위한 시스템이다. 이 시스템은 보통 데이터를 암호화하여 인증된 사용자만이 접속할 수 있게 하거나, 디지털워터마크의 사용 또는 이와 유사한 방식으로 컨텐츠를 작성하여 컨텐츠가 제한 없이 보급되지 않도록 하여 지적재산권을 보호한다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① VPN, Virtual Private Network

② VoIP, Voice over Internet Protocol

③ DRM, Digital Rights Management

'정보처리기사 > 정보처리기사 실기 문제 복원' 카테고리의 다른 글

| 정보처리기사 실기) 2019년 2회 정보처리기사 실기 문제 복원 (4) | 2021.07.27 |

|---|---|

| 정보처리기사 실기) 2019년 1회 정보처리기사 실기 문제 복원 (1) | 2021.07.27 |

| 정보처리기사 실기) 2018년 2회 정보처리기사 실기 문제 복원 (1) | 2021.07.27 |

| 정보처리기사 실기) 2018년 1회 정보처리기사 실기 문제 복원 (0) | 2021.07.27 |

| 정보처리기사 실기) 2017년 3회 정보처리기사 실기 문제 복원 (1) | 2021.07.27 |

댓글