* 공단에서 실기 문제와 답은 공개하지 않습니다. 포스팅한 자료는 응시하신 분들의 기억으로 복원된 문제와 가답안이므로 실제 문제나 정답과 다를 수 있습니다.

* 시나공 시리즈 기출문제를 참고로 작성되었습니다.

* 2020년 문제가 개편됨에 따라 알고리즘 문제는 제외시켰습니다.

* 전산영어 문제는 한글로 번역시켜 출제했습니다.

* 출처를 남긴 스크랩은 허용되나, 2차 가공 및 출처를 남기지 않은 재배포와 상업적 이용은 금지합니다.

* 오탈자 및 풀이 오류 발견 시 댓글 남겨주시면 수정하도록 하겠습니다.

1. 다음 데이터베이스의 함수 종속과 관련된 다음 설명에서 괄호 (①, ②)에 가장 부합하는 답안을 쓰고 괄호 (③)에는 완전 함수 종석의 개념에 대해 간단히 서술하시오.

함수 종속은 데이터의 의미를 표현하는 것으로, 현실 세계를 표현하는 제약 조건이 되는 동시에 데이터베이스에서 항상 유지되어야 할 조건이다.

어떤 릴레이션(관계) R에서 A와 B를 각각 R의 애트리뷰트(속성/column) 집합이라고 가정할 때 애트리뷰트 A의 값 각각에 대해서 시간에 관계없이 항상 애트리뷰트 B의 값이 오직 하나만 연관되어 있을 때 B는 A에 함수 종속이라 하고 A → B로 표기한다.

만약 B가 A에 종속되어 A 값을 알면 B 값을 알 수 있을 때 A를 ( ① )(이)라고 하고, B를 ( ② )(이)라고 한다.

함수 종속에는 이행적 함수 종속, 부분 함수 종속, 완전 함수 종속이 있다.

완전 함수 종속의 개념에 대해 간단히 서술하시오.

( ③ )

답안

① 결정자, Determinant

② 종속자, Dependent

③ 어떤 애트리뷰트(속성)가 기본키에 대해 완전히 종속적인 경우 완전 함수 종속이라고 한다.

2. 다음 <처리 조건>에 유의하여 <학생> 테이블에 대한 알맞은 SQL문을 작성하시오.

<학생>

<처리 조건>

1. 학생 테이블에서 3학년과 4학년 학생의 학번과 이름을 검색하는 SQL문을 작성하시오.

2. 원소 함수 In을 사용하시오. ( 원소 함수 In(value1, value2, ···)

3. SQL문의 끝에는 세미콜론(;)으로 표시하시오.

답안 : Select 학번, 이름 From 학생 Where 학년 in (3, 4);

3. 다음 데이터베이스 관리 시스템의 내용을 참고하여 괄호 (①, ②)에 들어갈 알맞은 DBMS 구성 요소 명칭을 작성하시오.

데이터베이스 관리 시스템(Database Management System : DBMS)이란 응용 프로그램과 데이터베이스 사이의 중재자로서 사용자의 요구사항에 효율적으로 서비스를 수행하기 위하여 제공되는 데이터베이스 관리 소프트웨어이다. DBMS는 물리적인 데이터 저장 구조와 외부 인터페이스 사이의 다양한 소프트웨어들로 구성되어 있다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① DDL 컴파일러, DDL 처리기, DDL 번역기

② 트랜잭션 관리자

4. 데이터베이스와 관련된 다음 설명 중 괄호 (①, ②, ③)에 들어갈 가장 적합한 용어를 쓰시오.

회복(Recovery)은 트랜잭션들을 실행하는 도중 장애(Failure)가 발생하여 데이터베이스가 손상되었을 경우 손상되기 이전의 정상 상태로 복구하는 작업이다.

- 실행 장애(Action Failure) : 사용자의 실수, 무결성 규정 위반 등으로 질의 실행이 실패하는 현상

- 트랜잭션 장애(Transaction Failure) : 트랜잭션 내부에서 입력 데이터 오류, 불명확한 데이터, 시스템 자원 요구의 과다 등 비정상적인 상황으로 인하여 트랜잭션 실행이 중지되는 현상

- ( ① ) 장애(System Failure) : 데이터베이스에는 손상을 입히지 않으나 하드웨어 오동작, 정전, 소프트웨어(운영체제나 DBMS 등) 오류, 교착 상태 등에 의해 실행중인 모든 트랜잭션들이 더 이상 실행을 계속할 수 없는 현상

- 미디어 장애(Media Failure) : 저장 장치인 디스크 블록의 손상이나 디스크 헤드의 충돌 등에 의해 데이터베이스의 일부 또는 전부가 물리적으로 손상되는 현상

회복 관리기는 로그(Log), 메모리 ( ② ) 등을 이용하여 회복 기능을 수행하는 DBMS의 핵심 구성 요소이다. 회복 관리기는 트랜잭션 실행이 성공적으로 완료되지 못하면 로그를 이용하여 트랜잭션이 데이터베이스에 생성했던 모든 변화를 취소(Undo)시켜서, 트랜잭션 실행 이전의 원래 상태로 되돌리는 역할을 담당한다.

회복 기법의 종류는 다음과 같다.

- 연기 갱신(Deferred Update) 기법 : 연기 갱신 기법은 트랜잭션이 성공적으로 종료될 때까지 데이터베이스에 대한 실질적인 갱신을 연기하는 기법이다.

- 즉각 갱신(Immediate Update) 기법 : 즉각 갱신 기법은 트랜잭션이 데이터를 변경하면 트랜잭션이 부분 완료되기 전이라도 즉시 실제 데이터베이스에 반영하는 기법이다.

- 그림자 페이지(Shadow Paging) 기법 : 그림자 페이지 기법은 갱신 이전의 데이터베이스를 일정 크기의 페이지 단위로 구성하여 각 페이지마다 복사본인 그림자 페이지로 별도 보관해 두고, 실제 페이지를 대상으로 트랜잭션에 대한 변경 작업을 수행하는 기법이다.

- ( ③ ) 기법 : 시스템 장애가 발생하였을 경우, Redo와 Undo를 수행하기 위해 로그 전체를 조사해야 하는 경우 피하기 위한 기법이다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① 시스템, System

② 덤프, Dump

③ 검사점, Check Point

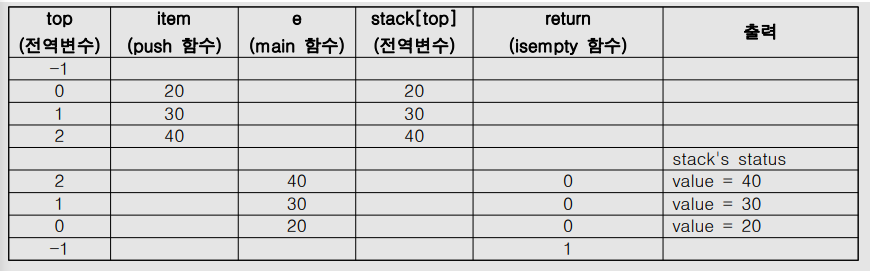

5. 다음 C 언어의 <출력>과 <코드>를 보고 괄호 (①), (②), (③), (④)에 적용될 수 있는 가장 적합한 답을 쓰시오.

<출력>

| statck's status value = 40 value = 30 value = 20 |

<코드>

#include <stdio.h>

#define MAX_STACK_SIZE 10

int stack[MAX_STACK_SIZE];

int top = -1;

void push(int item)

{

if (top >= ( ① ))

{

printf("stack is full\n");

}

stack[++top] = ( ② );

}

int pop()

{

if (top == ( ③ ))

{

printf("stack is empty\n");

}

return stack[( ④ )];

}

int isempty()

{

if (top == ( ③ ))

return 1; else return 0;

}

int isfull()

{

if (top >= ( ① ))

return 1; else return 0;

}

int main()

{

int e;

push(20); push(30); push(40);

printf("stack's status\n");

while (!isempty())

{

e = pop();

printf("value = %d\n", e);

}

}답안

① MAX_STACK_SIZE-1 또는 9

② item

③ -1

④ top--

해설

[디버깅]

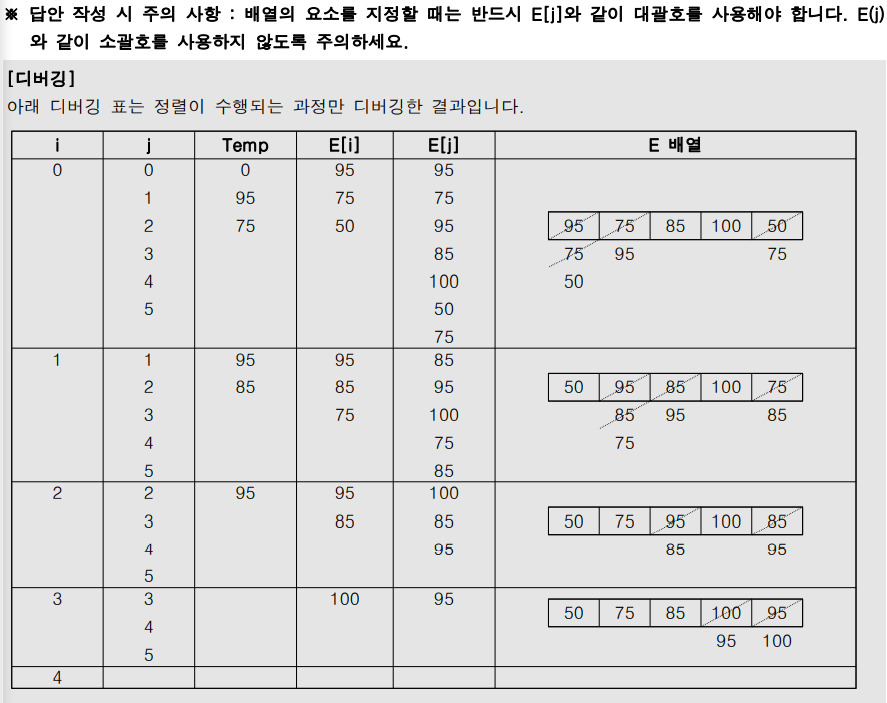

6. 다음 Java 언어의 <처리조건>과 <코드>를 보고 괄호 (①) ~ (②)에 적용될 수 있는 가장 적합한 답을 쓰시오.

| <처리 조건> 배열에는 95, 75, 85, 100, 50 이 차례대로 저장된다. 배열에 저장된 값을 오름차순으로 정렬하여 출력한다. |

<코드>

public class Test1 {

public satic void main(String[] args) {

int E[] = { ( ① ) };

int i = 0;

int Temp = 0;

do

{

int j = i;

do

{

if( E[i] > ( ② ) )

{

Temp = E[i];

E[i] = E[j];

E[j] = Temp;

}

j++;

} while (j < 5);

i++;

} while (j < 4);

for (int a = 0; a < 5; a++ )

{

System.out.printf(E[a]+"\t");

}

System.out.println();

}

}답안

① 95, 75, 85, 100, 50

② E[j]

해설

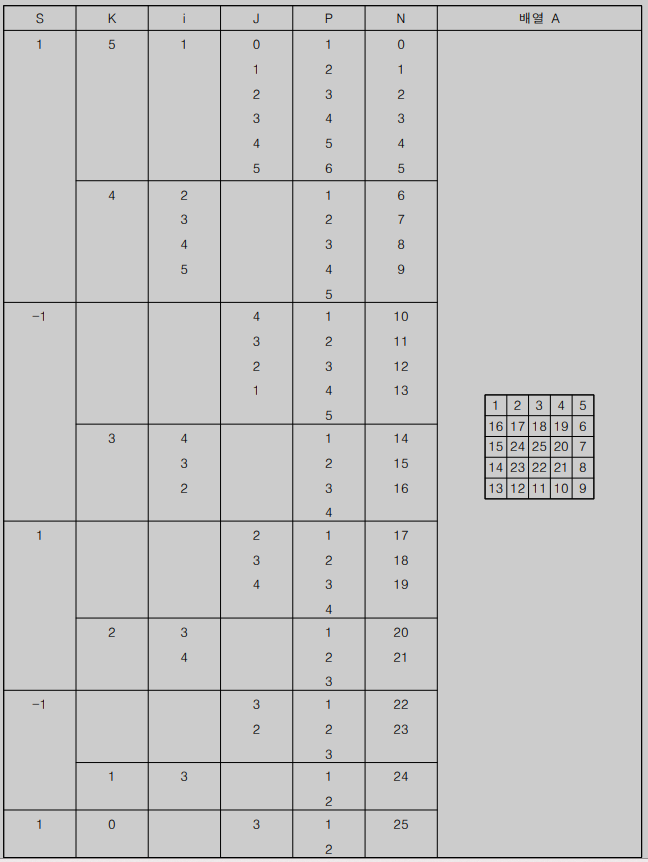

7. 5행 5열의 배열에 <처리 조건> ①번과 같은 과정으로 숫자를 기억시키는 알고리즘을 기술한 것이다. 알고리즘이 <처리 조건>에 따라 가장 효율적으로 구현될 수 있도록 괄호 (①) ~ (⑤)에 해당하는 답을 쓰시오.

답안

① J+S

② N

③ K-1

④ N+1

⑤ i+S

해설

[디버깅]

8. 스니핑(Sniffing)에 대한 개념을 간단히 서술하시오.

답안 : 네트워크의 중간에서 남의 패킷 정보를 도청하는 해킹 유형의 하나로 수동적 공격에 해당한다.

10. 다음 정보 보호 및 보안과 관련한 다음 설명에서 각 지문 ① ~ ⑤에 가장 부합하는 답을 쓰시오.

① 웹 정보 노출이나 악성 코드, 스크립트, 보안이 취약한 부분을 연구하는 비영리 단체이다. 2001년 9월 9일 Mark Curphey에 의해 설립되었으며, 2004년을 시작으로 2007년, 2010년, 2013년, 2017년에 각 10대 웹 애플리케이션의 취약점을 'Top Ten'이라는 이름으로 발표하였고 문서도 공개하였다. 10대 웹 애플리케이션의 취약점은 보안이 취약한 부분 중에서도 빈도가 잦고, 보안에 미치는 영향이 큰 것을 기준으로 선정한 것이다.

② 제공하는 입장에서는 악의적이지 않은 유용한 소프트웨어라고 주장할 수 있지만 사용자 입장에서는 유용할 수도 있고 악의적일 수도 있는 애드웨어, 트랙웨어, 기타 악성 코드나 악성 공유웨어를 말한다. 정상적인 소프트웨어의 이미지인 백색의 악성 소프트웨어의 이미지인 흑색의 중간에 해당한다고 하여 이러한 명칭으로 불리게 되었다.

③ 1999년 6월 8일 ISO 15408 표준으로 체택된 정보 보호 제품 평가 기준이다. 정보화 순기능 역할을 보장하기 위해 정보화 제품의 정보보호 기능과 이에 대한 사용 환경 등급을 정한 기준이다. 정보 보호 시스템에 대한 이것은 선진 각국들이 서로 다른 평가 기준으로 인해 발생하는 시간과 비용 낭비 등의 문제점을 없애기 위해 개발하기 시작하여, 1998년에는 미국, 캐나다, 영국, 프랑스, 독일 간에 상호 인정 협정이 체결되었다. 이것은 제1부 시스템의 평가 원칙과 평가 모델, 제2부 시스템 보안 기능 요구사항(11개(, 제3부 시스템의 7등급 평가를 위한 보증 요구 사항(8개)으로 되어 있다.

④ 인터넷에서 주민등록번호 대신 쓸 수 있도록 만든 사이버 주민등록번호이다. 앞으로는 인터넷 웹사이트에 회원가입을 할 때 주민등록번호를 입력하는 대신 인터넷 주민번호인 이것을 부여받아 주민번호처럼 사용하면 된다. 사용자에 대한 신원확인을 완료한 후에 본인확인기관에 의하여 온라인으로 사용자에게 발행된다. 이 방식에 따르면 개별 웹사이트는 실제 주민번호와는 전혀 다른 이 정보만을 갖게 되므로 주민번호 수집행위 등 개인정보 침해 요소를 대폭 줄일 수 있고, 주민번호는 유출되어도 이를 변경할 수 없지만 이것을 이용자가 유출이 의심되면 언제든지 새로운 것으로 변경할 수 있어서 개인정보의 오용과 추적을 원천적으로 막을 수 있다.

⑤ 네티즌들이 사이트에 접속할 때 주소를 잘못 입력하거나 철자를 빠뜨리는 실수를 이용하기 위해 이와 유사한 유명 도메인을 미리 등록하는 것으로 'URL 하이재킹(Hijacking)'이라고도 한다. 유명 사이트들의 도메인을 입력할 때 발생할 수 있는 온갖 도메인 이름을 미리 선점해 놓고 이용자가 모르는 사이에 광고 사이트로 이동하게 만든다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① OWASP, The Open Web Application Security Project

② 그레이웨이, grayware

③ 공통평가기준, CC, Common Criteria

④ 아이핀, i-PIN, internet Personal Identification Number, 인터넷 개인식별번호

⑤ 타이포스쿼팅, typosquatting

11. 다음 신기술 동향과 관련한 다음 설명에서 각 지문 (①) ~ (⑤)에 가장 부합하는 답을 쓰시오.

① '서비스와 질'을 의미하는 약자로, 네트워크에서 일정 기준 이하의 지연 시간이나 데이터 손실률 등을 보증하기 위한 서비스 규격이다. 전송 우선순위에 따라 네트워크 트래픽을 분류하고 우선순위가 높은 트래픽을 먼저 전송하게 된다. 화상 회의, 영상 전화, 동영상 전송 등 실시간 프로그램은 이것을 사용함으로써 네트워크 대역폭을 가장 효율적으로 사용할 수 있게 된다.

② 웹 페이지 내에서 자바 스크립트와 CSS, XHTML 등을 이용하여 XML로 자료를 교환하고, 제어하게 되는데, 사용자들은 이로 인해 웹 페이지를 '새로 고침'하지 않고도 대화형의 웹페이지 기능을 이용할 수 있게 하는 기술이다.

③ 단순히 제품을 사용하는데 그치지 않고 제품의 기능이나 가치에 스토리를 담아 기존의 콘텐츠를 발전시켜 새로운 문화와 소비유행을 만들어 가는 사람들을 말한다. 음악, 미술, 문학 등 주로 창작 분야에서 디지털 기술을 보다 적극적으로 이용하여 제품의 판매와 유통에 영향을 미친다. 제품개발과 유통과정에 소비자가 직접 참여하는 프로슈머(Prosumer)보다 발전한 개념이다.

④ 일반 블루투스와 동일한 2.4GHz 주파수 대역을 사용하지만 연결되지 않은 대기상태에서는 절전 모드로 유지된다. 주로 낮은 전력으로 저용량 데이터를 처리하는 시계, 장난감, 비컨(beacon), 그리고 착용 컴퓨터 등의 극소형 사물 인터넷에 매우 적합하다. 전력 효율이 좋아 배터리 하나로 몇 년을 사용할 수 있으므로 비용면에서도 매우 효율적이다.

⑤ 필요한 정보를 기다리지 않고 적극적으로 찾아다니는 정보 열광자를 의미한다. 이들을 가장 최근의 이슈들을 찾아내는 데 그치지 않고 자신의 홈페이지나 SNS 등을 활용해 정보를 대중화시키는 정보 제공자 역할을 수행한다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① QoS, Quality of Service, 서비스 품질

② AJAX, Asynchronous JavaScript and XML, 비동기 자바 스크립트와 XML

③ 크리슈머, Cresumer

④ 저전력 블루투스 기술, BLE, Bluetooth Low Energy

⑤ Infolust, 정보 열광자, 인포러스트

12. 다음 전산영어와관련한 다음 설명의 괄호 (①) ~ (⑤)에 가장 부합하는 답을 쓰시오.

① 소프트웨어가 기계의 기계적인 부품들인 것처럼 객체가 조립되고 생성될 수 있도록 현실 세계의 개채(Entity)를 기계 부품과 같은 하나의 객체로 만드는 기법이다. 구조적인 묹들로 인한 소프트웨어 위기의 해결책으로 사용된다. 소프트웨어를 재사용하고 확장하여 고품질 소프트웨어를 신속하게 개발하고 유지하기 용이하다.

② 데이터와 데이터를 처리하는 함수를 캡슐화한 하나의 소프트웨어 모듈이다. 이것은 상태와 행위를 가지고 있으며, 다른 ( 객체 )들과 구별될 수 있는 이름과 일정한 기억장소를 갖는다.

③ 객체에 수행될 연산, 즉 객체의 속성값에 대한 변경이나 검색을 기술한 것이다. 또한 특정한 이것을 수행하기 위해서는 해당 객체에 메시지를 보내야 한다.

④ 객체들 간에 상호작용을 하는 데 사용되는 수단으로, 객체에게 어떤 행위를 하도록 지시하는 명령 또는 요구사항이다. ( 메시지 )를 받는 수신자의 이름, 객체가 수행할 메소드 이름, 메소드를 수행할 때 필요한 속성값으로 구성된다. 이것을 받은 객체는 요구된 메소드를 수행하여 결과를 반환하게 된다.

⑤ 보안성이 뛰어나고 유지 보수가 용이한 객체 지향 프로그램(OPP) 언어이다. 컴파일한 코드를 다른 운영체제에서 사용할 수 있도록 클래스를 제공함으로써 뛰어난 이식성을 갖고 있다. 또한 보다 효율적인 프로그래밍이 가능하도록 분산 환경을 지원한다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① OPP, Object-oriented programming

② object

③ method

④ message

⑤ JAVA

'정보처리기사 > 정보처리기사 실기 문제 복원' 카테고리의 다른 글

| 정보처리기사 실기) 2018년 3회 정보처리기사 실기 문제 복원 (5) | 2021.07.27 |

|---|---|

| 정보처리기사 실기) 2018년 2회 정보처리기사 실기 문제 복원 (1) | 2021.07.27 |

| 정보처리기사 실기) 2017년 3회 정보처리기사 실기 문제 복원 (1) | 2021.07.27 |

| 정보처리기사 실기) 2017년 2회 정보처리기사 실기 문제 복원 (0) | 2021.07.27 |

| 정보처리기사 실기) 2017년 1회 정보처리기사 실기 문제 복원 (3) | 2021.07.27 |

댓글