* 공단에서 실기 문제와 답은 공개하지 않습니다. 포스팅한 자료는 응시하신 분들의 기억으로 복원된 문제와 가답안이므로 실제 문제나 정답과 다를 수 있습니다.

* 시나공 시리즈 기출문제를 참고로 작성되었습니다.

* 2020년 문제가 개편됨에 따라 알고리즘 문제는 제외시켰습니다.

* 전산영어 문제는 한글로 번역시켜 출제했습니다.

* 출처를 남긴 스크랩은 허용되나, 2차 가공 및 출처를 남기지 않은 재배포와 상업적 이용은 금지합니다.

* 오탈자 및 풀이 오류 발견 시 댓글 남겨주시면 수정하도록 하겠습니다.

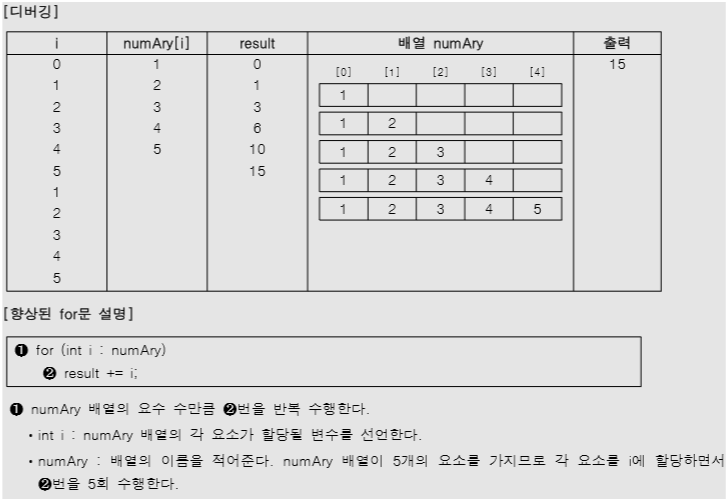

1. 다음 Java 언어로 구현한 프로그램을 분석하여 그 실행 결과를 쓰시오.

public class Test {

public static void main(String[] args) {

int numAry[] = new int[5];

int result = 0;

for(int i = 0; i < 5; i++)

numAry[i] = i+1;

for(int i:numAry)

result += i;

System.out.printf("%d", result);

}

}답안 : 15

해설

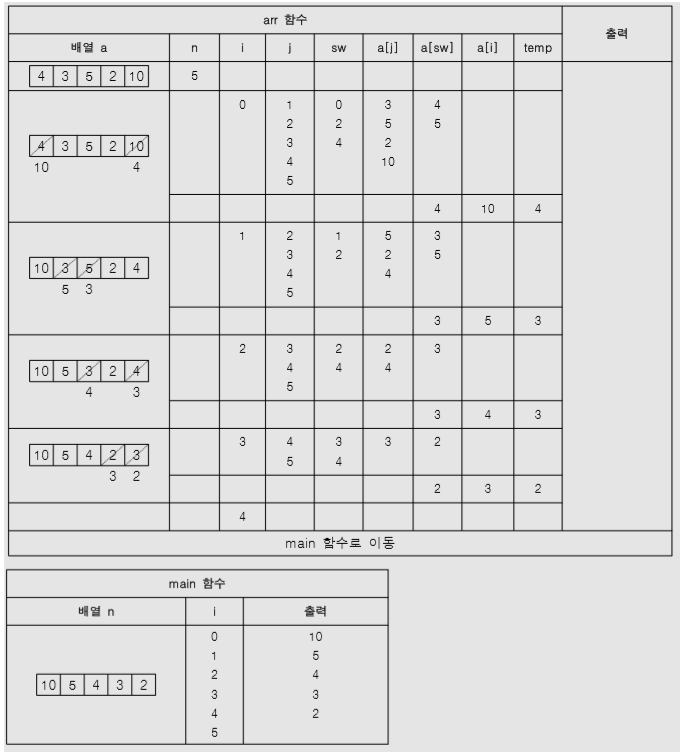

2. 다음 Java 언어로 구현한 프로그램을 분석하여 그 실행 결과를 쓰시오.

public class Test {

public static int[] arr(int[] a) {

int i, j, sw, temp, n = 5;

if(a[0] == 0 || a[0] < 1)

return a;

for(i = 0; i < n-1; i++) {

sw = i;

for(j = i + 1; j < n; j++) {

if(a[j] > a[sw])

sw = j;

}

temp = a[i];

a[i] = a[sw];

a[sw] = temp;

}

return a;

}

public static void main(String[] args) {

int i;

int n[] = {4,3,5,2,10};

arr(n);

for(i = 0; i < 5; i++)

System.out.println(n[i]);

}

}답안

10

5

4

3

2

* 답안 작성 시 주의 사항

- 프로그램의 실행 결과는 출력 양식을 정확히 지켜야 합니다.

- println을 통해 출력하였으므로 배열 n의 요소들을 출력할 때 마다 줄 나눔이 적용되어야 합니다.

해설

3. 다음 C 언어로 구현한 프로그램을 분석하여 괄호 ( )에 가장 적합한 답을 쓰시오.

[ 코드 ]

#include <stdio.h>

main()

{

char ch, str[] = "12345000";

int i, j;

for (i = 0; i < 8; i++) {

ch = str[i];

if ( ( 답작성란 ) )

break;

}

i--;

for (j = 0; j < i; j++) {

ch = str[j];

str[j] = str[i];

str[i] = ch;

i--;

}

printf("%s", str);

}[ 실행 결과 ]

| 54321000 |

답안 : ch == '0'

* 답안 작성 시 주의 사항

- 프로그램의 실행 결과는 출력 양식을 정확히 지켜야 합니다.

- println을 통해 출력하였으므로 배열 n의 요소들을 출력할 때 마다 줄 나눔이 적용되어야 합니다.

해설

[디버깅]

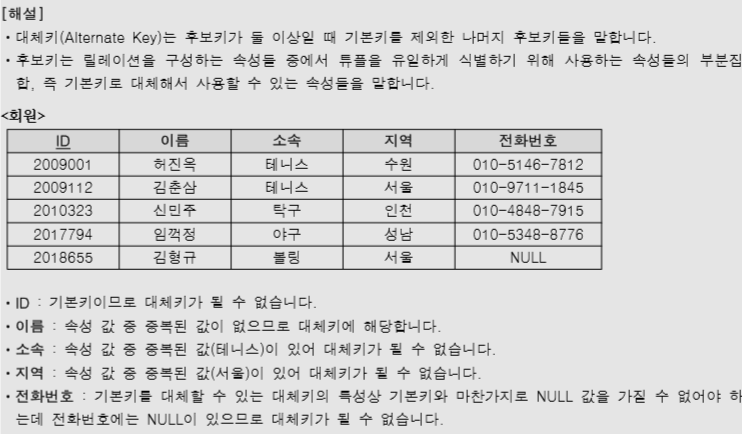

4. 다음 <회원> 릴레이션에서 대체키에 해당하는 속성의 개수를 적으시오. 단 밑줄이 그어진 속성은 기본키로 지정된 속성이다.

< 회원 >

| ID | 이름 | 소속 | 지역 | 전화번호 |

| 20090001 | 허진옥 | 테니스 | 수원 | 010-5146-7812 |

| 2009112 | 김춘삼 | 테니스 | 서울 | 010-9711-1845 |

| 2010323 | 신민주 | 탁구 | 인천 | 010-4848-7915 |

| 2017794 | 임꺽정 | 야구 | 성남 | 010-5348-8776 |

| 2018655 | 김형규 | 볼링 | 서울 | NULL |

답안 : 1 또는 1개

5. 다음 데이터베이스 관리 시스템의 내용을 참고하여 괄호 ( ①, ② )에 들어갈 알맞은 DBMS 구성 요소 명칭을 작성하시오.

- 데이터베이스 관리 시스템(Database Management System : DBMS)이란 응용 프로그램과 데이터베이스 사이의 중재자로서 사용자의 요구사항에 효율적으로 서비스를 수행하기 위하여 제공되는 데이터베이스 관리 소프트웨어이다. DBMS는 물리적인 데이터 저장 구조와 외부 인터페이스 사이의 다양한 소프트웨어들로 구성되어 있다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① DDL 컴파일러, DDL 처리기, DDL 번역기

② 트랜잭션 관리자

6. 다음 <SCORE> 테이블에 대해 <SQL>을 수행한 결과를 적으시오.

<SCORE>

| DEPT | DB | TERM | ALGO |

| 001 | 100 | NULL | 100 |

| 002 | NULL | NULL | 0 |

| 003 | 100 | 100 | 200 |

<SQL>

| SELECT SUM(DB) FROM SCORE; SELECT SUM(TERM) FROM SCORE; SELECT SUM(ALGO) FROM SCORE; |

답안 : 200, 100, 300

SQL문은 3개인데, 답란은 1개입니다. 답안 작성에 대한 별도의 조건이 제시되지 않았으므로 각 SQL문의 결과를 구분할 수 있도록 작성하면 됩니다.

7. 데이터베이스와 관련한 다음 <처리 조건>에 부합하는 SQL문을 작성하시오.

<처리 조건>

1. 테이블명은 학생으로 정의한다.

2. 학생 테이블의 구조는 다음과 같다.

3. 학생 테이블에 학번이 193739, 성명이 '홍길동', 학년이 3, 과목이 '경영학개론', 연락처가 '010-1234-1234'인 학생의 정보를 입력하시오.

4. 문자형은 싱글(작은)따옴표로 입력하고 문장의 끝에는 세미콜론(;)을 반드시 표기하시오.

답안

INSERT INTO 학생 VALUES(193739, '홍길동', 3, '경영학개론', '010-1234-1234');

8. 다음 정보 보호 및 보안과 관련한 다음 설명에서 각 지문 ① ~ ⑤에 가장 적합한 답을 쓰시오.

① 독일 지멘스사의 원격 감시 제어 시스템(SCADA)의 제어 소프트웨어에 침투하여 시스템을 마비하게 할 목표로 제작된 악성코드이다. 원자력 발전소와 송,배전망, 화학 공장, 송유·가스관과 같은 산업기반 시설에 사용되는 제어 시스템에 침투하여 오작동을 유도하는 명령 코드를 입력해서 시스템을 마비시킨다.

② 수집된 후 저장은 되어 있지만 분석에 활용되지는 않는 다량의 데이터를 의미한다. 향후 사용될 가능성이 있다는 이유로 삭제되지 않아 공간만 차지하고 있는 데이터로, 단순히 하드뿐만 아니라 공유 서버 등 여러 플랫폼에 걸쳐 존재한다. 이러한 데이터들은 스토리지 비용 증가의 원인이 되고, 정보 탐색의 걸림돌이 될 뿐만 아니라, 보안 위협까지 초래할 수 있어 기업의 기회와 경쟁력, 생산성 등에 손실을 줄 수 있다.

③ 스마트폰 이용자가 도난당한 스마트폰의 작동을 웹사이트를 통해 정지할 수 있도록 하는 일종의 자폭 기능이다. 이 기능을 통해 스마트폰의 불법 유통, 도난이나 분실을 어느 정도 막을 수 있다. 원격 잠김, 개인 정보 삭제 기능 등이 있으며, 단말기의 펌웨어나 운영체제에 탑재된다.

④ 다양한 IT 기술과 방식들을 이용해 조직적으로 특정 기업이나 조직 네트워크에 침투해 활동 거점을 마련한 뒤 때를 기다리면서 보안을 무력화시키고 정보를 수집한 다음 외부로 빼돌리는 형태의 공격을 말한다. 공격 방법에는 내부자에게 악성코드가 포함된 이메일을 오랜 기간 동안 꾸준히 발송해 한 번이라도 클릭되길 기다리는 형태, 악성코드가 담긴 이동식 디스크(USB) 등으로 전파하는 형태, 악성코드에 감염된 P2P 사이트에 접속하면 악성코드에 감염되는 형태 등이 있다.

⑤ 정보 보안을 위한 보안 요건 중의 하나로 기밀성(Confidentiality), 무결성(Integrity)과 함께 보안의 3대 목표라고도 불린다. 인가받은 사용자는 언제라도 방해받지 않고 정보에 접근할 수 있음을 의미하며, 보안 위협 중 가로막기(Interruption)에 해당하는 DoS/DDoS 공격, 시스템 및 접속경로 파손 등에 의해 저해된다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① 스턱스넷, Stuxnet

② 다크 데이터, Dark Data

③ 킬 스위치, Kill Switch

④ APT, 지능형 지속 위협, Advanced Persistent Threats

⑤ 가용성, Availability

10. 신기술 동향과 관련된 다음 설명에서 각 지문 ① ~ ⑤에 가장 적합한 답을 쓰시오.

① 아파치 라이선스(Apache License) 형태로 배포되고 있는 공개 소스 소프트웨어 기반의 클라우드 운영체제로, 클라우드 컴퓨팅 환경을 개발하고 관리할 수 있는 플랫폼이다. 서비스형 인프라스트럭처(IaaS, Infrastructure as a Service)의 형태를 가지며, 주로 리눅스 기반으로 운용과 개발이 이루어진다. 사용자가 데이터센터의 자원들을 손쉽게 제어할 수 있도록 웹을 통해 다양한 기능을 제공한다. 2010년 랙스페이스(Rackspace)와 미 항공우주국(NASA)이 처음 프로젝트를 시작하였고, 2012년 지속적인 유지보수 및 기능 추가를 위해 비영리 단체를 세웠으며, 현재는 AMD, 인텔, IBM, HP 등 150개 이상의 회사가 참가한 거대 프로젝트가 되었다.

② P2P 네트워크를 이용하여 온라인 금융 거래 정보를 온라인 네트워크 참여자(peer)의 디지털 장비에 분산 저장하는 기술을 의미한다. P2P 네트워크 환경을 기반으로 일정 시간 동안 반수 이상의 디지털 장비에 저장된 거래 내역을 서로 교환·확인·승인하는 과정을 거쳐, 디지털 서명으로 동의한 금융 거래 내역만 하나의 블록으로 만든다. 이렇게 생성된 블록은 기존의 블록에 연결되고, 다시 복사되어 각 사용자의 디지털 장비에 분산 저장된다. 이로 인해 기존 금융 회사들이 사용하고 있는 중앙 집중형 서버에 거래 정보를 저장할 필요가 없어 관리 비용이 절감되고, 분산 저장으로 인해 해킹이 난해해짐에 따라 보안 및 거래 안전성도 향상된다.

③ '서비스의 질'을 의미하는 약자로, 네트워크에서 일정 기준 이하의 지연 시간이나 데이터 손실률 등을 보증하기 위한 서비스 규격이다. 전송 우선순위에 따라 네트워크 트래픽을 분류하고 우선순의가 높은 트래픽을 먼저 전송하게 된다. 화상 화의, 영상 전화, 동영상 전송 등의 실시간 프로그램은 이것을 사용함으로써 네트워크 대역폭을 가장 효율적으로 사용할 수 있게 된다.

④ 저속 전송 속도를 갖는 홈오토메이션 및 데이터 네트워크를 위한 표준 기술이다. 버튼 하나로 하나의 동작을 잡아 집안 어느 곳에서나 전등 제어 및 홈보안 시스템 VCR on/off 등을 할 수 있고, 인터넷을 통한 전화 접속으로 홈오토메이션을 더욱 편리하게 이용하려는 것에서 부터 출발한 기술이다. IEEE 802.15.4에서 표준화가 진행되어, 듀얼 PHY 형태로 주파수 대역은 2.4GHz, 868/915MHz를 사용하고, 모뎀 방식은 DSSS(Direct Sequence Spread Spectrum)이며, 데이터 전송 속도는 20~250Kbps이다.

⑤ 초정밀 반도체 제조기술을 바탕으로 센서, 액추에이터(actuator) 등 기계 구조를 다양한 기술로 미세 가공하여 전기기계적 동작을 할 수 있도록 한 초미세 장치이다. 일반적으로 작은 실리콘 칩 위에 마이크로 단위의 작은 부품과 이들을 입체적으로 연결하는 마이크로회로들로 제작되며, 정보기기의 센서나 프린터 헤드, HDD 자기 헤드, 기타 환경, 의료 및 군사 용도로 이용된다. 최근의 초소형이면서 고도의 복잡한 동작을 하는 마이크로시스템이나 마이크로머신들은 대부분 이 기술을 사용한다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① 오픈스택, OpenStack

② 블록체인, Blockchain

③ QoS, Quality of Service, 서비스 품질

④ 지그비, Zigbee

⑤ 멤스, MEMS, Micro Electro Mechanical System

11. 다음과 관련된 설명에서 각 지문 ① ~ ⑤에 가장 적합한 답을 쓰시오.

① 이것은 데이터의 안전한 보급을 활성화하거나 불법 보급을 방지하여 인터넷이나 기타 디지털 매체를 통해 유통되는 데이터의 저작권을 보호하기 위한 시스템이다. 일반적으로 이 시스템은 데이터를 암호화하여 허가된 사용자만이 접속할 수 있도록 하거나, 콘텐츠에 디지털 워터마크를 표시하거나, 또는 비슷한 방법을 이용하여 콘텐츠가 자유롭게 배포되는 것을 막아 지적 재산을 보호한다.

② 이것은 공공 회선을 사용해 노드를 연결하는 것으로 구축되는 네트워크이다. 인터넷을 데이터 전송 매체로 사용하는 네트워크를 생성할 수 있도록 하는 시스템이 다수 존재한다는 것을 예로 들 수 있다. 이러한 시스템은 인증된 사용자만이 네트워크에 접속할 수 있도록 하고 데이터가 도용될 수 없도록 하기 위해 암호화 및 기타 보안 메커니즘을 사용한다.

③ 이것은 기능을 제어하기 위해 위치 데이터를 사용하는 일반적인 수준의 프로그램 단계 서비스들이다. 오늘날 대부분의 이것들을 정보제공 서비스, 또는 오락 서비스와 같은 서비스와 같은 소설 네트워크 서비승서 많이 이용되곤 한다. 또한 모바일 네트워크를 통하여 모바일로 접속할 수 있으며, 모바일 기기의 지리적 위치에 대한 정보를 사용한다. 스마트폰과 태블릿 시장의 확장에도 이것은 점점 더 중요해 지고 있다.

④ 이것은 단일 시스템을 표적으로 훼손된(보통 트로이 목마에 감염된) 여러 시스템을 사용해 서비스 거부 공격을 유발하는 공격법이다. 표적이 된 시스템 및 해커의 제어 하에 분산 공격에 부당하게 사용된 모든 시스템이 이 공격의 피해자가 된다.

⑤ 이것은 전통적인 PSTN 회선 전송망이 아니라 IP를 사용해 음성 데이터를 패킷 형태로 송신하는 것을 통해 사용자가 인터넷을 전화 통화용 송신매체로 사용할 수 있도록 하는 하드웨어 및 소프트웨어 분류를 말한다. 이것의 장점 중 하나는 인터넷을 통해 개인 이메일을 발송하는 것과 마찬가지로, 사용자가 인터넷 접속비로 지불하는 비용 외에 인터넷을 사용한 전화 통화로 추가 비용이 발생하지 않는다는 것이다.

답안

각 문항별로 제시된 답안 중 한 가지만 쓰면 됩니다.

① DRM, Digital Rights Management

② VPN, Virtual Private Network

③ LBS, Location Based Service

④ DDoS, Distributed Denial of Service

⑤ VoIP, Voice over Internet Protocol

'정보처리기사 > 정보처리기사 실기 문제 복원' 카테고리의 다른 글

| 정보처리기사 실기) 2020년 2회 정보처리기사 실기 문제 복원 (0) | 2021.07.27 |

|---|---|

| 정보처리기사 실기) 2020년 1회 정보처리기사 실기 문제 복원 (8) | 2021.07.27 |

| 정보처리기사 실기) 2019년 1회 정보처리기사 실기 문제 복원 (1) | 2021.07.27 |

| 정보처리기사 실기) 2018년 3회 정보처리기사 실기 문제 복원 (5) | 2021.07.27 |

| 정보처리기사 실기) 2018년 2회 정보처리기사 실기 문제 복원 (1) | 2021.07.27 |

댓글